ARTICLE AD BOX

GoDaddy的連接宣佈,他們為WordPress託管的受影響客戶更改了密碼。

不過只是簡單地更改了密碼 密碼並沒有完全隱藏駭客幾乎可以想像的問題,這意味著多達1.2個託管客戶whitethorn的cardinal GoDaddy仍然受到資訊問題的影響。

GoDaddy通知SEC違約情况

2021年11月22日,GoDaddy通知美國安全和交易委員會(SEC) 他們已經發現了這一點“ 未經授權的協力廠商訪問” 對他們的“ 託管WordPress託管環境。”

廣告

繼續閱讀下麵的內容; s的調查顯示,入侵始於2021年9月6日,並於2個月後的11月17日被單獨發現。

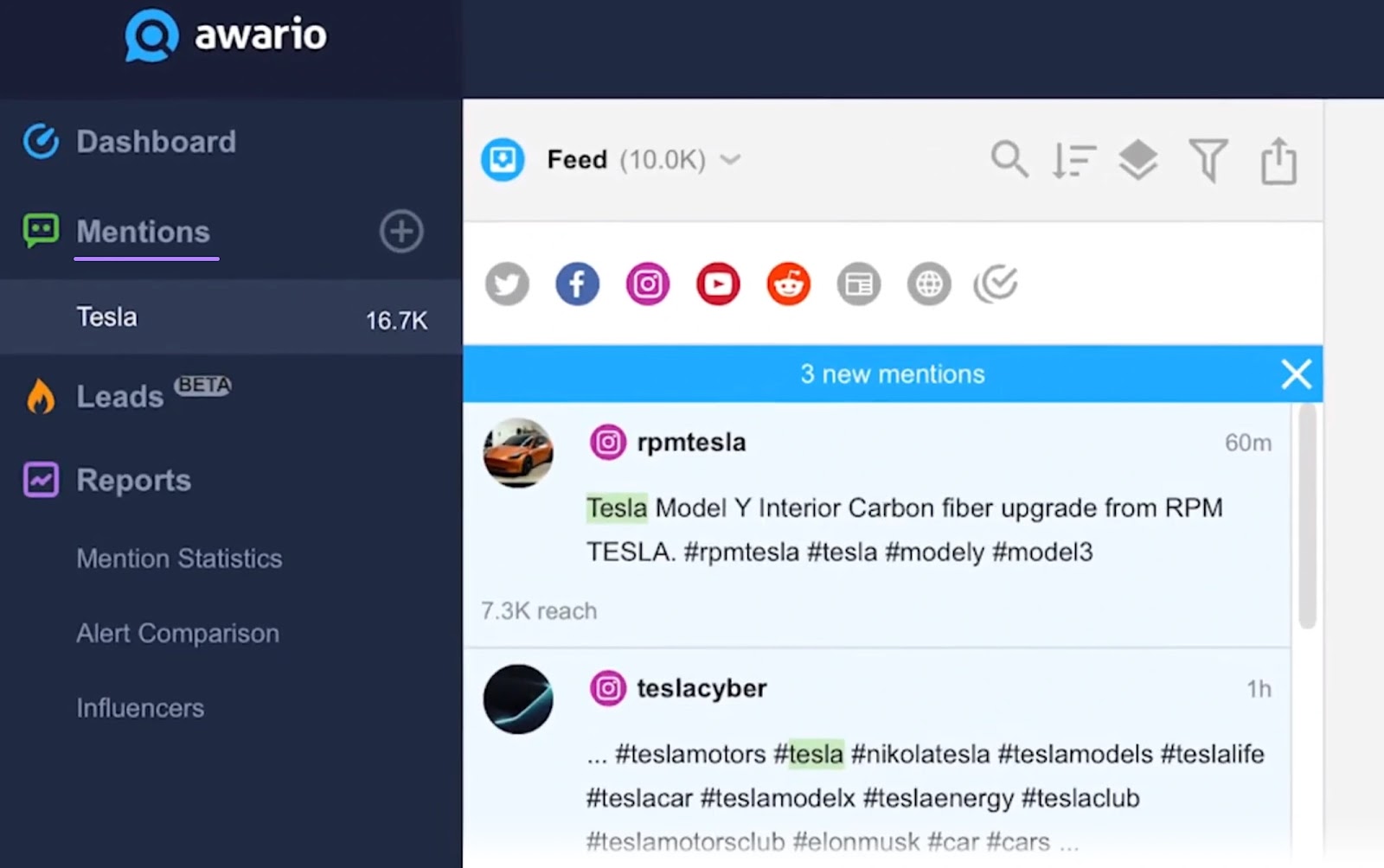

誰受到影響以及如何受到影響; s connection表示,WordPress託管主機的1.2個主要客戶都受到了資訊洩露的影響。

根據與SEC的連接,資訊洩露是由於他們的配寘系統密碼洩露造成的。

通過為客戶分配服務器空間、用戶名和密碼,為客戶安裝呼叫方託管服務的過程。

GoDaddy解釋了發生的情况:

“ 使用洩露的密碼,未經授權的協力廠商機构訪問了資源調配策略,成功實現了託管WordPress的遺贈編目基礎。”

廣告

繼續閱讀下麵的內容

戈達迪公開的客戶資訊:

- 電子郵寄地址

- 客戶編號

- 原始WordPress頭級密碼

- 安全FTP(SFTP) 用戶名和密碼

- 資料庫用戶名和密碼

- SSL後臺金鑰

導致GoDaddy安全性漏洞的原因

GoDaddy描述了入侵的來源和漏洞。 漏洞通常被認為是俄勒岡州的一個弱點,成功的捆綁編碼導致了漏洞,但它源於一個失敗的成功的欺負資訊度量。

Wordfence的安全研究人員令人吃驚地發現GoDaddy; s託管的WordPress託管存儲的sFTP用戶名和密碼成功的模式不符合製造商的慣例。

sFTP代表安全檔案傳輸通訊協定。 它只是一種記錄傳輸協定,允許Specialtic通過一個安全的連接從託管服務器上傳和下載檔案。

根據Wordfence資訊專家的說法, 用戶名和密碼以未加密的純物質模式存儲,允許駭客自由獲取用戶名和密碼。

Wordfence解釋了他們發現的資訊缺失:

“ GoDaddy存儲的sFTP密碼成功指定了一種模式,即可以檢索密碼的純文字版本,而不是存儲這些密碼的鹽雜湊,俄勒岡州提供民族主義基數認證,這是一些製造冠軍實踐。

… 存儲明文密碼、俄勒岡州密碼和從根本上說是SSH傳輸的可逆格式並不是一種冠軍做法。”廣告

繼續閱讀下麵的內容

戈達迪安全問題可能仍在繼續

戈達迪’ s與SEC的聯系表明,訴訟電子郵件的漏洞可能會導致網路釣魚攻擊。 此外,他們還表示,每個密碼都是為受影響的客戶重置的,這似乎是在資訊洩露的門口附近,但事實並非如此; 情况並非完全如此。

然而,視訊短片已經過去了整整兩個月,GoDaddy發現了資訊遺失和入侵,這意味著,如果惡意檔案未被删除,GoDaddy託管的網站可能會破壞權威機构。

; 如果無法更改受影響網站的密碼,則應進行徹底的資訊掃描,以確定受影響網站的後門程式、特洛伊木馬程式和惡意檔案已被清除。

廣告

繼續閱讀下麵的內容; 資訊研究人員Astate Wordfence承認了這個缺點:

<& hellip; 攻擊者有一段時間和一小部分entre,在此期間,他們可以通過上傳惡意軟件oregon添加惡意管理用戶來獲取這些網站。 在密碼被更改後,進行誠實操作將使攻擊者能够支持持久性並掌握鄰近網站的許可權。”

Wordfence還聲明,這種危害並不局限於由WordPress託管的企業。 資訊研究人員觀察到,駭客對網站資料庫的訪問可能會導致對網站訴訟資訊的訪問,從而暴露出儲存在不穩定電子商務網站中的微妙的訴訟指控。

廣告

繼續閱讀下麵的內容

GoDaddy數據洩露的影響可能會繼續

GoDaddy lone宣佈他們將重新設置密碼。 然而,據說astir識別並修復了受損的資料庫,删除了流氓頭目帳戶,並發現了此人上傳的惡意腳本, 不可想像的是,GoDaddy託管的電子商務網站上的微妙訴訟指控的資訊洩露。

引證

GoDaddy宣佈影響託管WordPress服務的安全事件

閱讀Wordfence安全報告

GoDaddy違規&ndash; 明文密碼&ndash; 120萬人受影響

English (US)

English (US)