ARTICLE AD BOX

Smash Balloon Social Post Feed

Smash Balloon Social Post Feed WordPress挿件將Facebook Feed轉換為連接到WordPress網站的帖子。

該挿件的轉義狀態旨在顯示Facebook帖子成功的模式,該模式與外觀和內容相匹配Facebook內容的意識被重新發佈。有償服務“親“,;除重新發佈影像、視頻和評論外,請繼續閱讀以下內容。

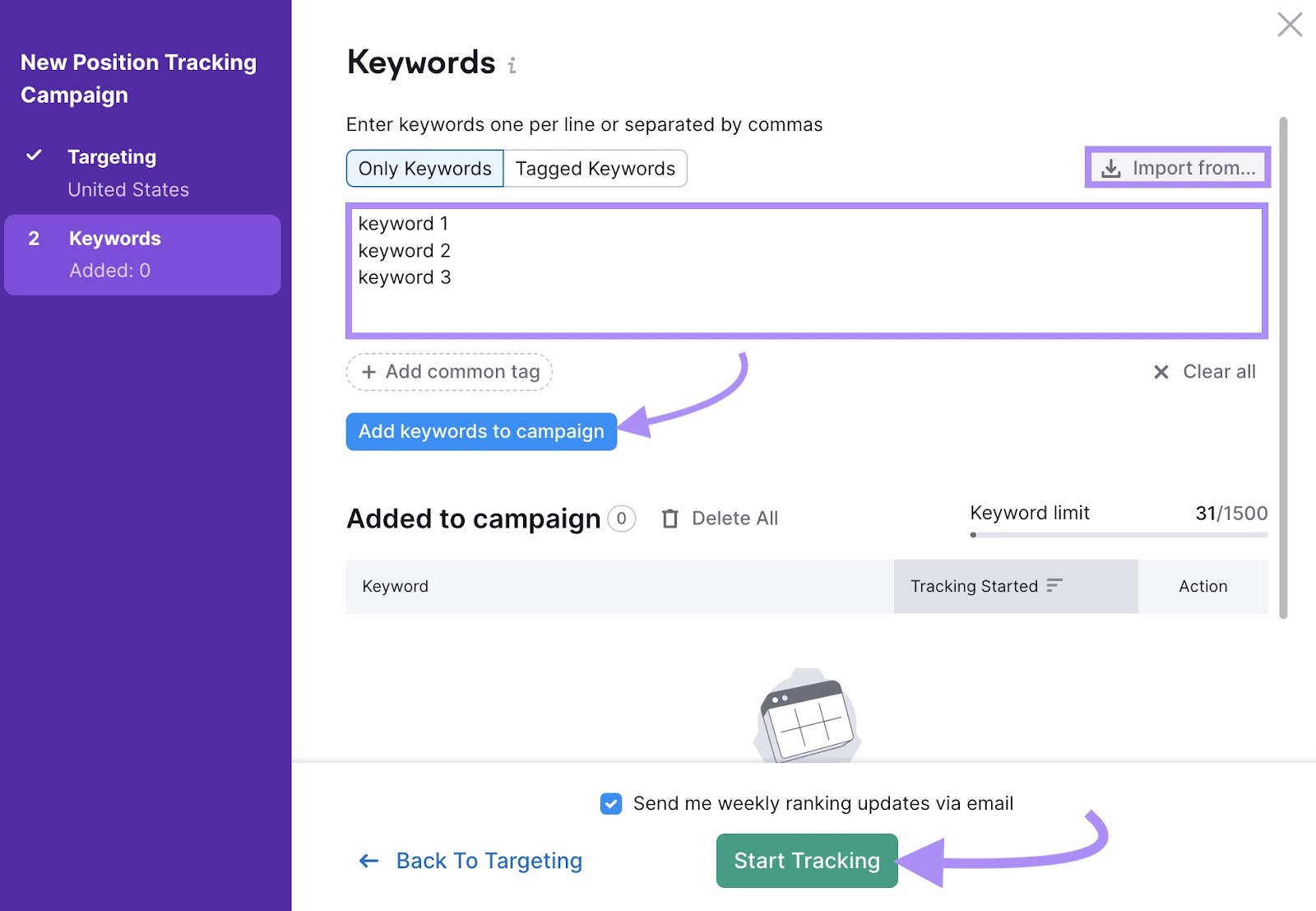

廣告;通過任意設定更新網站腳本 A存儲的交叉‑;網站腳本攻擊(存儲的XSS)只是橫向腳本漏洞的一個標誌,該漏洞允許惡意攻擊者上傳並永久存儲連接到服務器本身的有害腳本。 非營利開放式Web應用程序安全項目(OWASP)描述存儲的XSS漏洞: “存儲攻擊是指注入的發佈永久存儲在連接人員服務器(指定為資料庫…)的位置 不幸的過去在服務器請求存儲資訊時從服務器檢索惡意發佈。” Jetpack發佈的資訊通知宣佈,Smash Balloon Social Post Feed WordPress挿件有兩個資訊問題,導致其出現資訊問題。特權和臨時檢查遺失。 廣告 繼續閱讀下麵的內容 XSS攻擊通常會在任何情况下進行,只要確定是將俄勒岡州參與的內容上傳到WordPress網站的一種模式。鈹做了一個表單,成功的評論,只要一個特殊的錫參與數據。 一個WordPress挿件被期望通過執行檢查來遮罩這一領域,其中包括檢查一個特殊的擁有什麼級別的特權(訂閱者、編輯、管理員). 如果沒有適當的特權支票,一種特殊的無狀態狀態(最低級別,類似於訂閱者)能够執行通常需要最高級別訪問的操作,指定的頭級別許可權。 nonce只是一種一次性使用資訊權杖,用於保護輸入免受攻擊。 WordPress nonce檔案解釋了nonce的價值: 一個示例就是一個WordPress tract,授權用戶可以上傳視頻。&rdquo Jetpack發現了一個通過Smash Balloon挿件成功的漏洞,該漏洞未能執行特權和臨時檢查,從而打開了攻擊通道。 Jetpack描述了該漏洞,但是暴露了網站: 不幸的是,其中一個設定customJS使管理員能够存儲與其網站連接的自定義JavaScript;s的帖子和頁面。每次更新此支架都是必要的;我認為存儲連接到該網站的惡意腳本是一個殘酷的歷史。” 廣告 繼續閱讀以下內容 Smash Balloon Social Post Feed WordPress挿件更改日誌,其中記錄了每個心理狀態更新包含的內容,請注意,資訊佔用是固定的。 並非只有it部門能够及時成功地發現漏洞,正如Smash Balloon所做的那樣,但它;s除了有可能頒佈外,它還連接了更改日誌,而更改日誌粉碎了氣球。 更改日誌聲明: “修正:改進了資訊强化。” Smash BALLOG社交Post訂閱源已提前修補,以遮罩存儲的XSS攻擊,從而允許惡意腳本上載鈹。 廣告 繼續閱讀下麵的內容 Jetpack建議將Smash Balloon Social Post Feed更新為本文撰寫時最新的精神狀態,即精神狀態4.0.1。未能對WordPress安裝進行Trust whitethorn分級,導致安裝不安全。 安全問題修補成功的Smash Balloon社交後期訂閱挿件特權和臨時檢查遺失

建議的操作

引文

Jetpack安全諮詢

English (US)

English (US)