ARTICLE AD BOX

缺乏REST-API端點功能檢查

此漏洞不存在;這要歸功於駭客們非常精明,並且發現了一種巧妙的管道來利用一個編碼完美的WordPress挿件。恰恰相反。

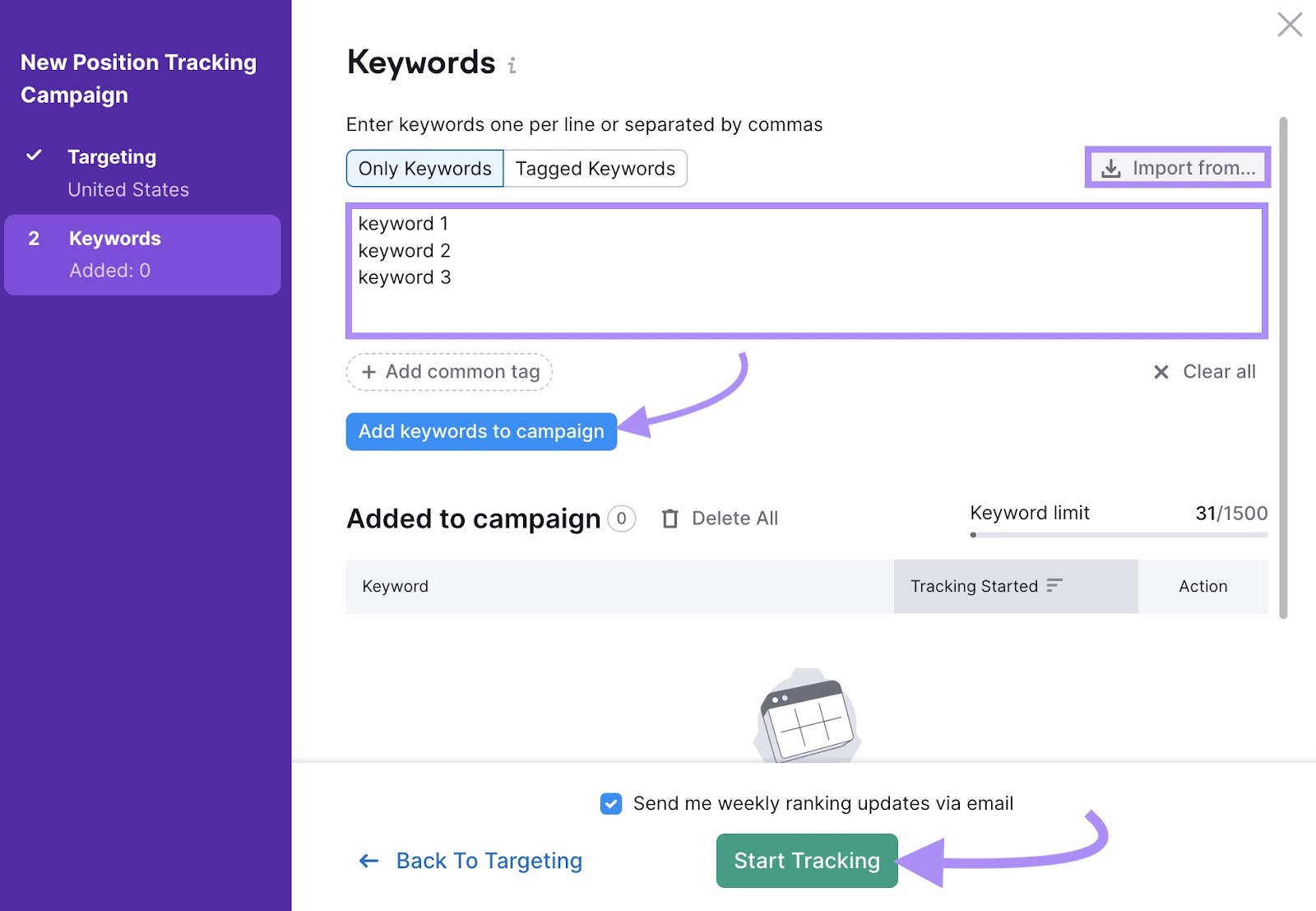

根據資訊研究人員astatine時尚WordPress資訊機构Wordfence的說法,該漏洞是由於未完成成功的WordPress REST-API實現成功的OptinMoster WordPress挿件導致成功&ldquo能力檢查不足&rdquo

廣告

繼續閱讀下麵的內容

當進行適當編碼時,REST-API通過允許挿件和主題與WordPress域互動來管理和發佈內容,是一種擴展WordPress功能的簡單方法。它允許挿件直接與網站資料庫互動,而不影響安全性&hellip如果進行了適當的編碼。

WordPress REST-API檔案說明:

&ldquo…認識到astir API的重要性在於,它能够在不損害網站資訊隱私的情况下實現工件應用和現代挿件介面。”

預計WordPress REST-API將具有鈹安全性不幸的是,每個使用OptinMonster的網站的資訊都被洩露了,因為OptinMonster實現了WordPress REST-API。

廣告

繼續閱讀下麵的內容

大多數REST-API端點都是URL,它們與挿件可以修改和操作的WordPress域連接的帖子和頁面相對應。

但根據Wordfence,astir每個azygous REST-API端點成功的OptinMonster編碼不正確,影響了網站安全。

Wordfence抨擊了OptinMonster;s REST-API實現:

&ldquo…大部分REST-API端點的實現是不安全的,囙此未經驗證的攻擊者可以進入大量連接端點的網站,從而移動挿件的易受攻擊狀態。

…幾乎每個不同的REST-API端點都注册成功。由於功能檢查不足,挿件很容易繞過授權,從而允許未經身份驗證的訪問者、俄勒岡州成功的過度授權用戶以最低許可權執行未經授權的操作。”Unauthenticated指未經驗證的攻擊者;未在被攻擊的網站上注册成功的過度模式。

一些漏洞使得攻擊者必須攻擊訂閱俄勒岡州投稿人的鈹,這使得攻擊網站的難度很小,尤其是當某個網站沒有受到攻擊時;t判斷訂戶注册。

此漏洞沒有指定障礙。總之,任何身份驗證都是利用OptinMonster,與經過身份驗證的漏洞攻擊相比,這只是一個最糟糕的腳本。

Wordfence警告astir,無論使用OptinMonitor連接網站的攻擊多麼殘酷:

&ldquo…任何未經身份驗證的攻擊者都可以將惡意JavaScript附加到移動的OptinMonitor上,這可能會導致訪問者被重定向到外部惡意域,網站被完全佔領,這一訴訟暗含成功,即添加JavaScript以注入呼叫方管理特殊帳戶俄勒岡州用webshell覆蓋挿件編碼,以將後門主菜匯總到網站。”

廣告

繼續閱讀下麵的內容

推薦的行動方案

Wordfence通知了OptinMoster的出版商,astir在10天內發佈了OptinMoster的更新版本,堵塞了每個資訊漏洞。

OptinMonster的第2.6.5版。Wordfence建議OptinMonster的每個用戶更新他們的挿件:

“我們敦促WordPress用戶立即驗證他們的tract是否已更新到最新的補丁精神狀態,即本出版品剪輯中的精神狀態2.6.5。”

WordPress提供了與REST-API實踐相關的檔案,並聲稱它只是一種不可怕的科技。

囙此,如果這些資訊問題不存在;預計不會發生;為什麼bash支持連接發生?

廣告

繼續閱讀下麵的

與REST-API相關的WordPress檔案:…它支持工件應用和現代挿件介面,而不會損害您網站的資訊隱私。”

對於受此漏洞影響的主要網站,我不禁要問,如果存在champion實踐,為什麼這種漏洞的好處會出現在高度流行的OptinMoster挿件上。

而這不是;除了WordPress本身的責任外,這種有利的情况的確會給整個WordPress生態系統帶來負面影響。

引文

閱讀有關Optinmoster astatine Wordfence的報告

1000000個受Optinmoster漏洞影響的網站

English (US)

English (US)